Single Sign On mit SAML - Voraussetzungen

Einleitung

SAML ist ein offenes Standardverfahren, welches den sicheren Austausch von Anmeldeinformationen und Zugangsberechtigungen zwischen einer zentralen Benutzerverwaltung und einer SAML-fähigen Anwendung ermöglicht.

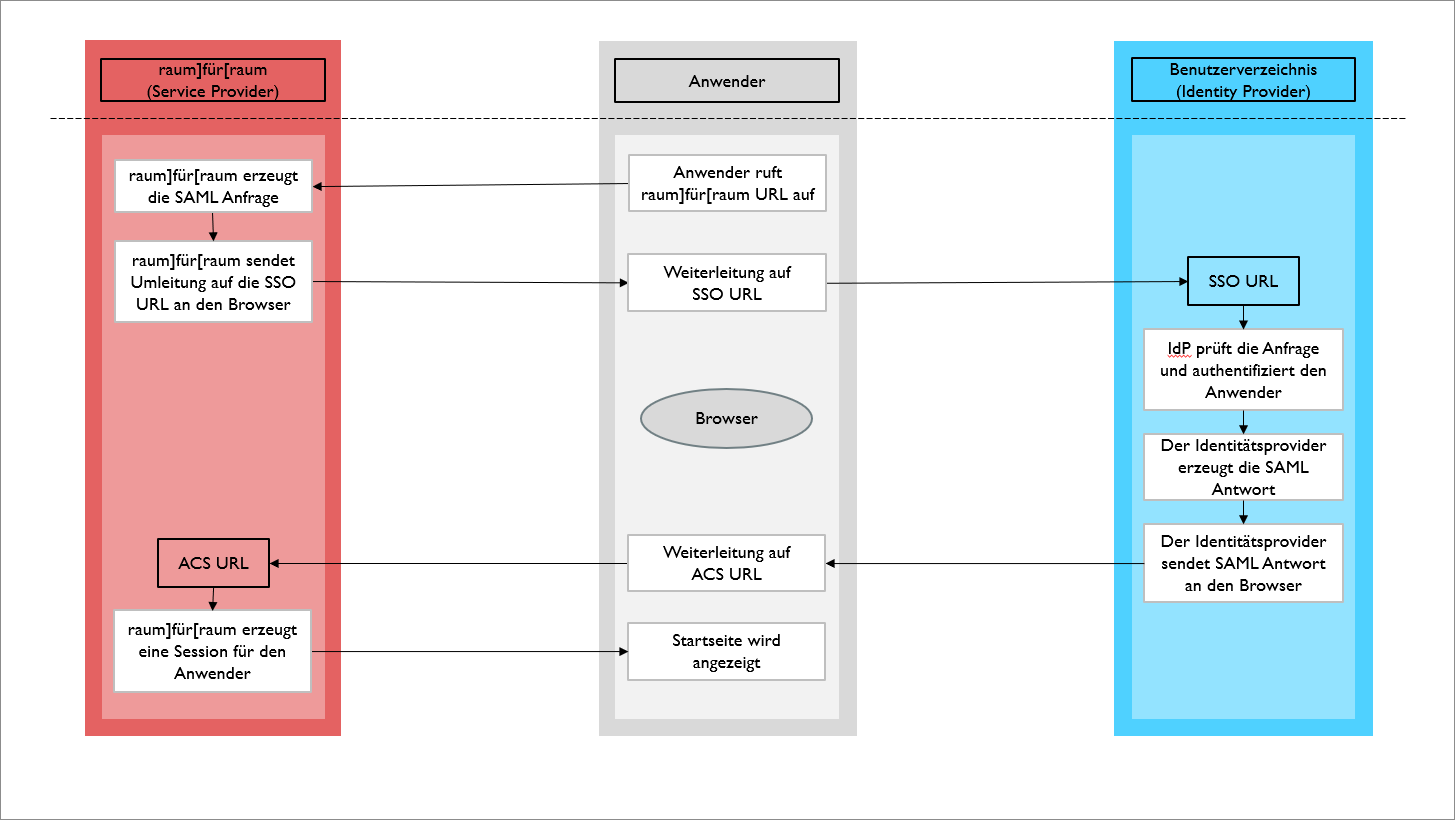

Die Benutzerverwaltung wird als Identitätsprovider oder IdP und die Anwendung oder der Dienst als Service Provider oder SP bezeichnet.

Um einen sicheren Informationsaustausch gewährleisten zu können, müssen der Identitätsprovider sowie der Service Provider einige Metadaten festlegen und untereinander austauschen:

- Entity ID

- Öffentliche Schlüssel

- Kommunikations-Endpunkte

Entity ID

Die Entity ID ist eine globale eindeutige Zeichenkette, die in jeder SAML-Nachricht vorkommt, die zwischen Service Provider und Identitätsprovider ausgetauscht wird.

In der Regel wird dazu die URL der raum]für[raum-Instanz verwendet, für die eine Authentifizierung durchgeführt werden soll, also z.B. https://instanz.raumfuerraum.de

Öffentliche Schlüssel

Die bei der Einrichtung von SAML verwendeten öffentlichen Schlüssel müssen der jeweiligen Gegenstelle zur Verfügung gestellt werden.

Die über das Netzwerk ausgetauschten Informationen können danach

a) vom Absender digital signiert werden, so dass der Empfänger überprüfen kann, ob die zur Verfügung gestellten Informationen unverändert und konsistent sind.

b) vom Absender mit dem öffentlichen Schlüssel des Empfängers verschlüsselt werden, damit der Empfänger mit seinem privaten Schlüssel eingehende Nachrichten dechiffrieren kann.

Kommunikations-Endpunkte

Sowohl der IdP als auch der SP stellen jeweils eine URL zur Verfügung.

Bezeichnung | Erklärung |

|---|---|

SSO URL (Single-Sign-On) | Endpunkt des Identity Providers für SAML-Authentifizierungsanfragen der individuellen raum]für[raum-Instanz |

ACS URL (Assertion Consumer Service) | Endpunkt des Service Providers (raum]für[aum) für Authentifizierungsantworten des Identiy Providers |

Voraussetzungen

Festlegen eines individuellen benutzerspezifischen Merkmals

Um alle Benutzer eindeutig zuordnen zu können, benötigt man zwei Informationen:

- ein eindeutiges Merkmal, welches bei allen Benutzern des Benutzerverzeichnisses vorhanden und gepflegt ist

- den Attributnamen, in dem das eindeutige Merkmal vom Identitätsprovider in der SAML-Antwort zurückgeliefert wird

Von raum]für[raum können folgende Benutzerattribute zur Identifizierung herangezogen werden:

raum]für[raum-Benutzerattribut | Beschreibung |

|---|---|

username | Der vom Benutzer verwendete Anmeldename (für die formular-basierte Anmeldung) |

Die E-Mail-Adresse des Benutzers | |

pnr | Eine dem Benutzer zugeordnete eindeutige Personalnummer |

objectguid | Den Microsoft Active Directory spezifischen, eindeutigen Primärschlüssel (Hash Wert) für Benutzer-Objekte |

-

zur Identifizierung gewähltes raum]für[raum- Benutzerattribut |

|

|---|---|

Attributname der SAML-Antwort des Identitätsproviders |

raum]für[raum-Konfiguration

Die autmomatische Anmeldung eines erfolgreich authentifizierten Benutzers setzt voraus, dass

- eine raum]für[raum Benutzer-Schnittstelle eingerichtet ist, aus der der Personendatensatz des identifizierten Benutzers importiert werden kann.

- das raum]für[raum Live Sync Modul eingerichtet ist, um dem importierten Benutzer gemäß den dort definierten Regeln raum]für[raum-spezifische Rollen und Rechte automatisch zuzuordnen.

Ablaufdiagramm

Bitte beachten Sie, dass die SAML-basierte Anmeldung in raum]für[raum ausschließlich für browserbasierte Anmeldungen unterstützt wird. Dies bedeutet, dass die Anmeldung über die mobile App oder das Outlook ADD.IN nicht Teil dieses unterstützten Authentifizierungsprozesses ist.

Ab der Version 5.6 ist SAML daher kein Bestandteil unserer Betriebsmodelle mehr.