SSO via NTLM

Voraussetzungen

- IIS als Webserver

- Zu authentifizierende Benutzer sind auch in RFR vorhanden (z.B. über UserImport)

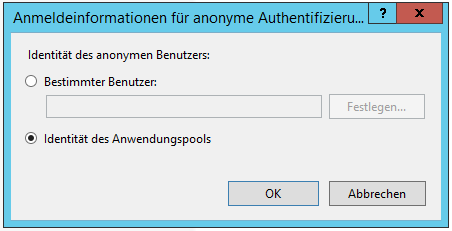

- Für das Webroot (Verzeichnis /public) ist anonyme Authentifizierung eingestellt

- Der Anwendungspool hat als Identität die ApplicationPoolIdentity

- Die Application-Pool-Identity hat entsprechende Schreib- und Leserechte (Session-Verzeichnis, Storage, ...)

- Browser Konfiguration: Die raum]für[raum URL muss zur automatischen Übermittlung des Windows Anmeldenamens berechtigt werden, wie z.B. in der Sicherheitszone „lokales Intranet“ des Microsoft Internet Explorers

Step-by-step guide

- Die Anonyme Authentifizierung für den Webroot auf die Identität des Anwendungpools umstellen

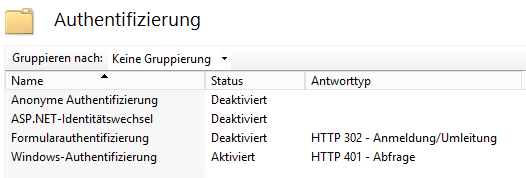

- Für das SSO-Verzeichnis unter /public/sso Anonyme Authentifizierung deaktivieren und Windows-Authentifizierung aktivieren

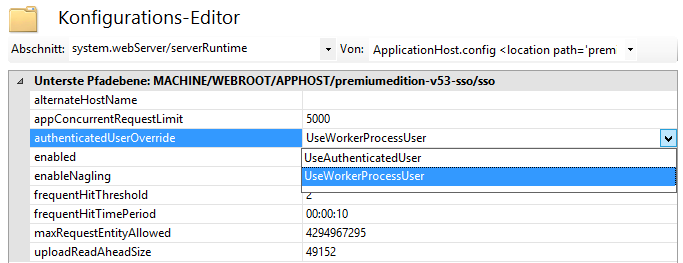

- SSO-Verzeichnis über Konfigurations-Editor den Wert

AuthenticatedUserOverridein der Kategoriesystem.WebServer/serverRuntimeaufUseWorkerProcessUserumstellen

- RFR_SSO_URL auf das Verzeichnis RFR_BASEURL + /sso stellen (über System-Initialisierung)

Auch das Addin benötigt in RFR 5.3 SSO über NTLM.

Troubleshooting

Fehlermeldung im Browser eines Benutzers, der sich mit SSO anmelden will: "HTTP 400 - Bad Request (Request Header too long)"

Ursache: This issue may occur when the user is a member of many Active Directory user groups. When a user is a member of a large number of active directory groups the Kerberos authentication token for the user increases in size. The HTTP request that the user sends to the IIS server contains the Kerberos token in the WWW-Authenticate header, and the header size increases as the number of groups goes up. If the HTTP header or packet size increases past the limits configured in IIS, IIS may reject the request and send this error as the response.