LDAP-Schnittstellen

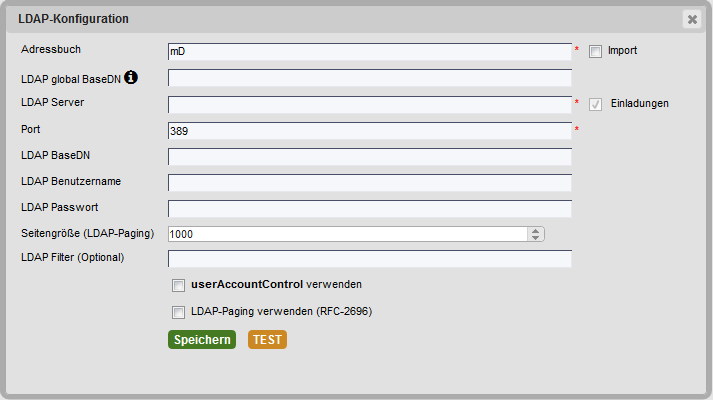

Um eine neue LDAP-Anbindung anzulegen, müssen Sie zunächst die Verbindungsdaten zum LDAP-Server angeben.

Falls das Modul für Mandanten aktiv ist, beziehen sich die Daten aus dem LDAP-Adressbuch auf diesen Mandanten. Bitte beachten Sie dies beim Import der Daten!

LDAP global BaseDN (optional) | Der hier optional zu hinterlegende Pfad kann als abweichender bzw. übergeordneter Pfad zum „LDAP BaseDN" angegeben werden. Er dient zum Auflösen der Gruppenzugehörigkeit von Benutzern. |

|---|---|

LDAP BaseDN | Der hier hinterlegte Pfad gibt den Startpunkt an, von welchem aus die Benutzerdaten für den Import gesucht werden. |

Import | Aktivieren Sie diese Checkbox, wenn die LDAP-Schnittstelle für den Import von Benutzern verwendet werden soll. |

Einladungen | Aktivieren Sie diese Checkbox, wenn die LDAP-Schnittstelle für E-Mail-Einladungen von Benutzern verwendet werden soll. |

userAccountControl verwenden | Das Attribut findet bei Microsoft Active Directory Verwendung. Dadurch kann ein personenbezogenes Objekt als „Gesperrt" identifiziert werden. |

LDAP-Paging verwenden (RFC-2696) | Das Attribut kann standardmäßig für eine effiziente Abfrage von größeren Personenmengen eingesetzt werden. Diese performante Art der Abfrage ist optional, da ältere LDAP-Server sowie funktional eingeschränkte LDAP-Server wie bspw. IBM Dominoserver (Lotus Notes) dies nicht unterstützen. |

Mapping

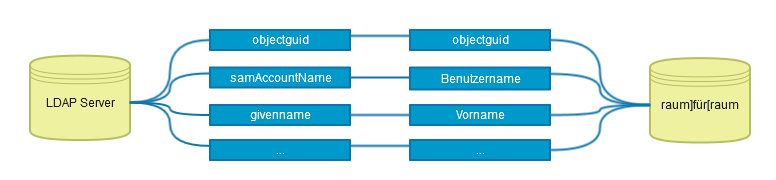

Nach dem Anlegen einer LDAP-Schnittstelle folgt die Konfiguration des LDAP-Mappings. Klicken Sie dazu auf das Icon ![]() auf der Übersichtsseite. Beim Mapping wird die Verbindung zwischen den Personenattributen von raum]für[raum zum LDAP-Server definiert. Mindestens die Pflichtattribute müssen einen entsprechenden Gegenpart zum LDAP-Server aufweisen.

auf der Übersichtsseite. Beim Mapping wird die Verbindung zwischen den Personenattributen von raum]für[raum zum LDAP-Server definiert. Mindestens die Pflichtattribute müssen einen entsprechenden Gegenpart zum LDAP-Server aufweisen.

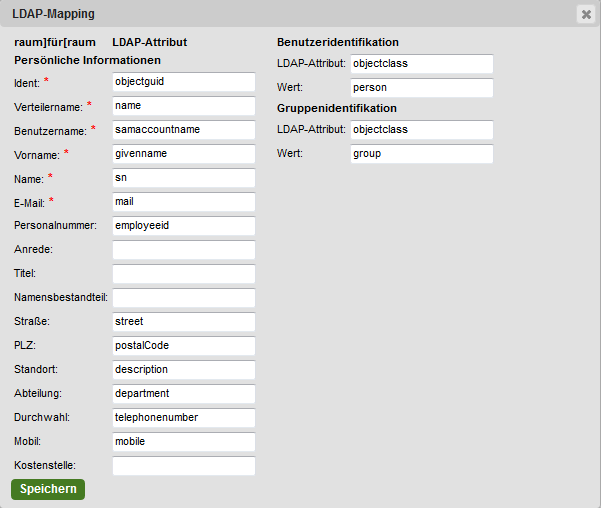

Die folgenden Attribute sind von besonderer Bedeutung:

objectguid | Dieses Attribut dient zur Identifikation der Benutzer. Es ist der eindeutige Schlüssel, um eine Verbindung zwischen dem raum]für[raum-Benutzer und der LDAP-Person herzustellen. Daher wird zwingend ein eindeutiges Attribut erwartet. |

|---|---|

Benutzer- und Gruppenidentifikation | Um Benutzer und Gruppen voneinander zu unterscheiden, müssen entsprechende Angaben getroffen werden. Dabei muss jeweils ein Attribut und die Wertentsprechung des Typs angeben werden. In den meisten Fällen kann dies über die „objectclass" entschieden werden, z.B.: „objectclass = person" / „objectclass = group". |