Proxys

Zu Beachten

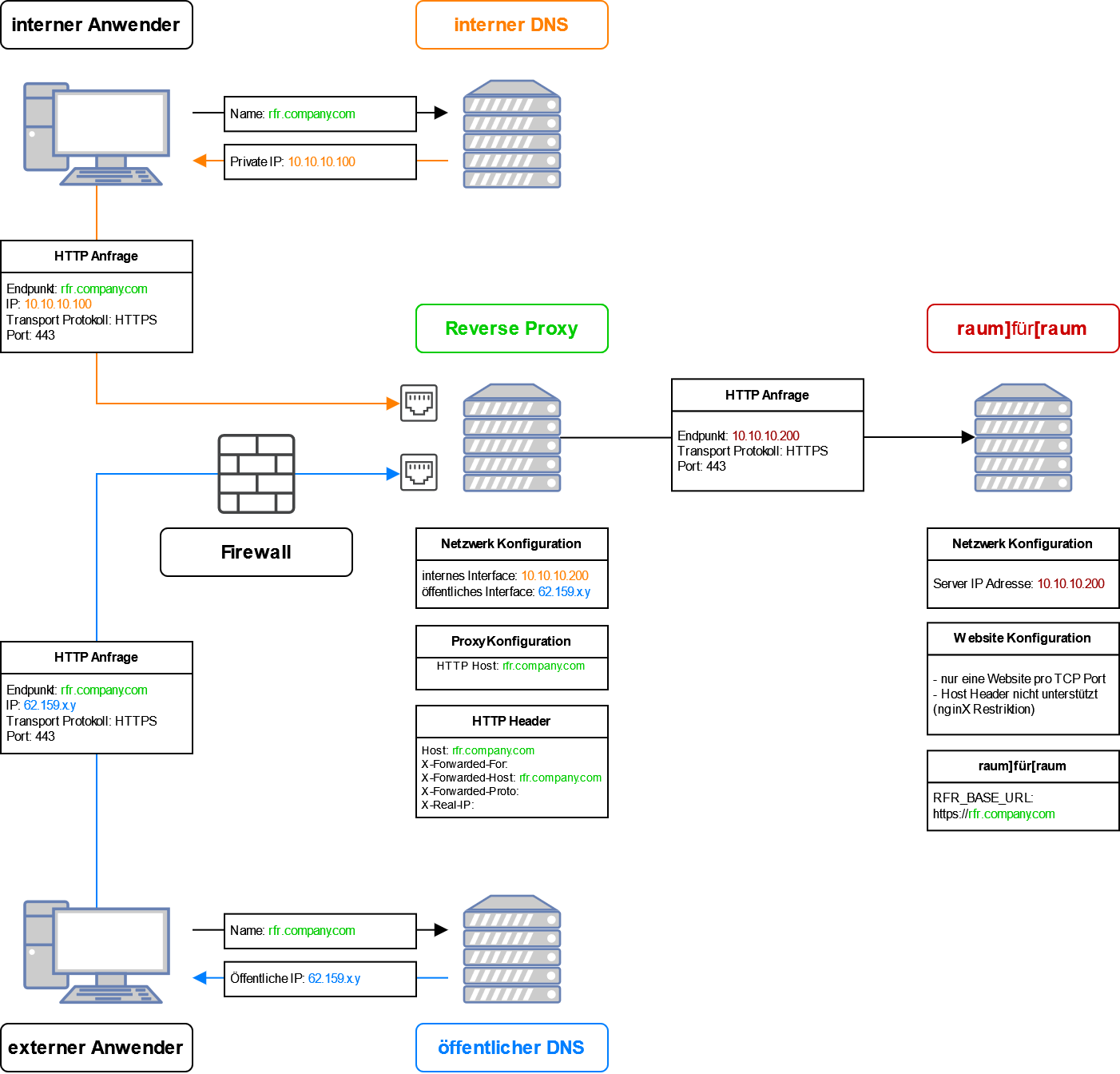

Ferner ist zu beachten, dass der Proxy die RFC De-facto-Standard-HTTP-Header "X-Forwarded-(FOR/PROTO/HOST)" korrekt übermittelt.

Reverse Proxy Konfiguration

Wichtige Parameter

Für den reibungsfreien Betrieb von raum]für[raum hinter einem Reverse Proxy, wertet unsere Anwendung die verschiedenen "X-Forwarded-*" HTTP Header aus, um an relevante Informationen zur Laufzeitumgebung zu gelangen:

- X-Forwarded-For (Client Remote IP)

- X-Forwarded-By (Client User-Agent)

- X-Forwarded-Proto (das ursprünglich verwendeten Protokoll HTTP oder HTTPS)

- X-Forwarded-Host (der ursprünglich an den Proxy gesendeten HTTP Host Header)

Deshalb muss sichergestellt werden, dass die o.g. HTTP Header mit den entsprechenden Werten in die weitergeleiteten Anfragen eingefügt werden und berücksichtigt werden können.

Reverse Proxy Betriebsmodi

SSL Bridging

Beim SSL Bridging wird der HTTP Datenstrom auf dem Proxy Server entschlüsselt, anschließend aber wieder verschlüsselt an den Backend Server gesendet.

SSL Passthrough

SSL Passthrough leitet den verschlüsselten HTTPS Datenstrom unverarbeitet an den Backend Server weiter.

Problem: Malware kann den Anwendungsserver direkt erreichen

SSL Offloading / SSL Termination

Beim SSL Offloading bzw. der SSL Termination wird der Datenstrom auf dem Proxy Server entschlüsselt, dann aber unverschlüsselt innerhalb des privaten Netzwerks an den Backend Server weitergeleitet.

Problem: Sensible Daten können im privaten Netzwerk mitgelesen werden (Man-in-the-middle / Datenschutz)